一个简单的靶机

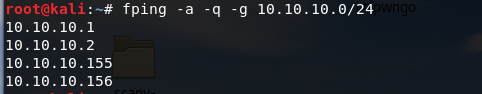

1.探测ip

2.端口探测

22、80、111端口开放

hydra爆破ssh失败,再查看80端口的服务

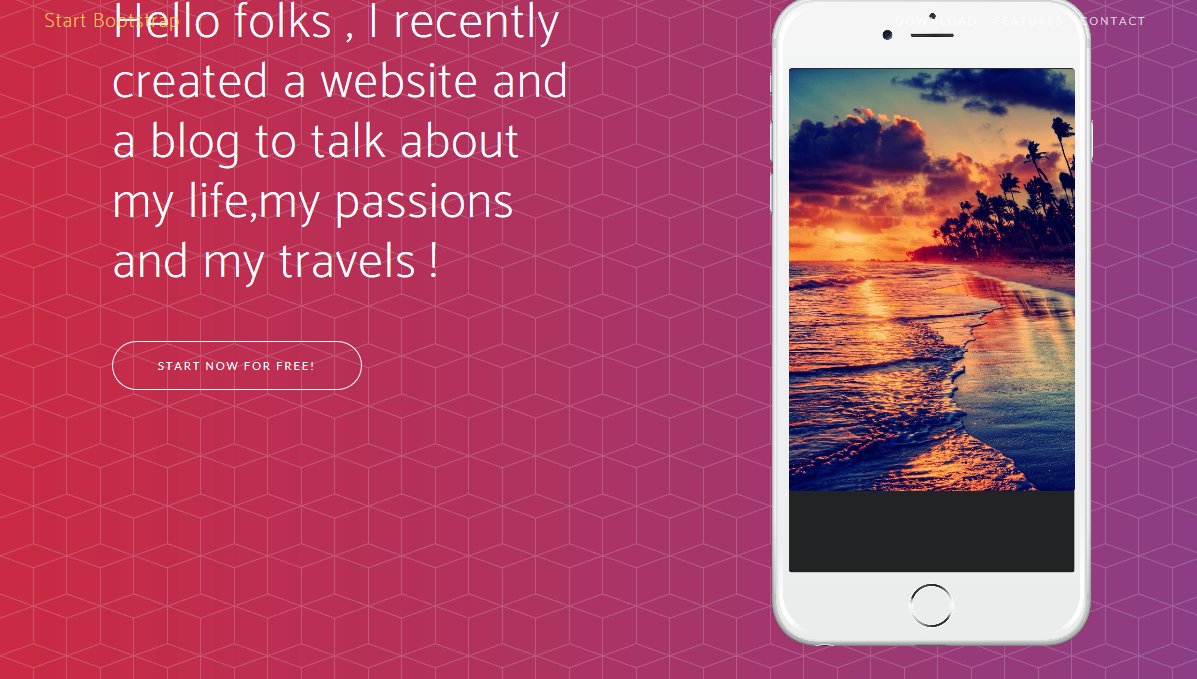

用dirsearch扫一下后台

发现joomla框架后台

http://10.10.10.156/joomla/administrator/

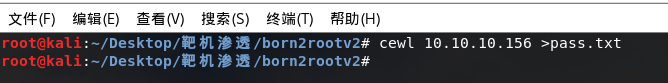

cewl根据网站生成字典

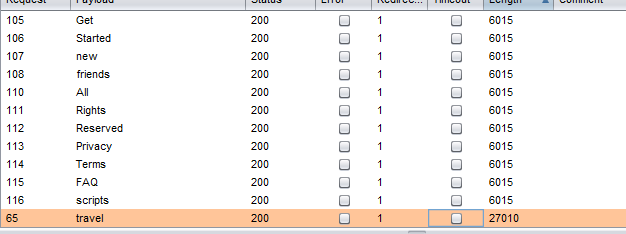

burpsuite爆破下(这里错误会重定向到index.php)所以重定向选择on-site only

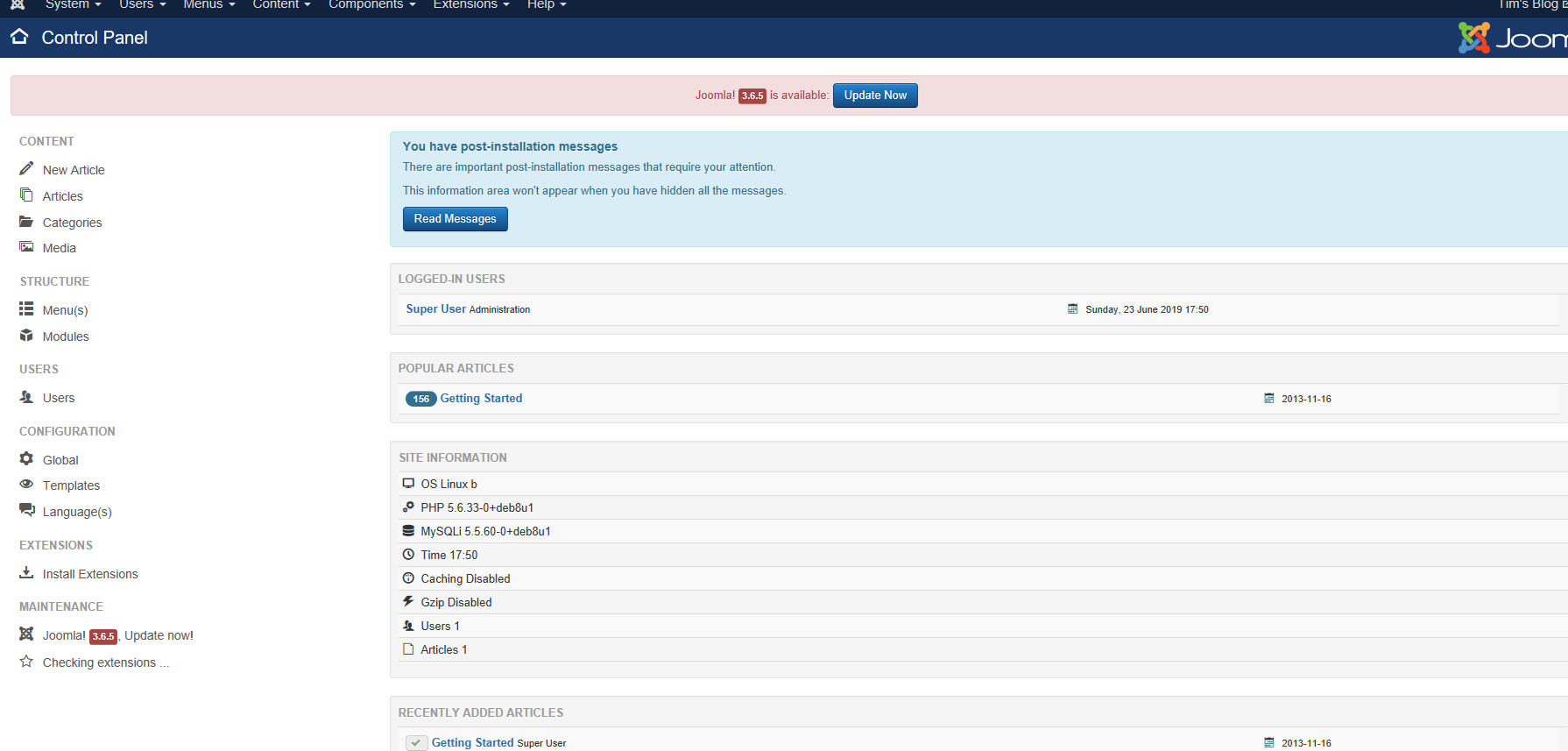

获取后台密码,登陆后台

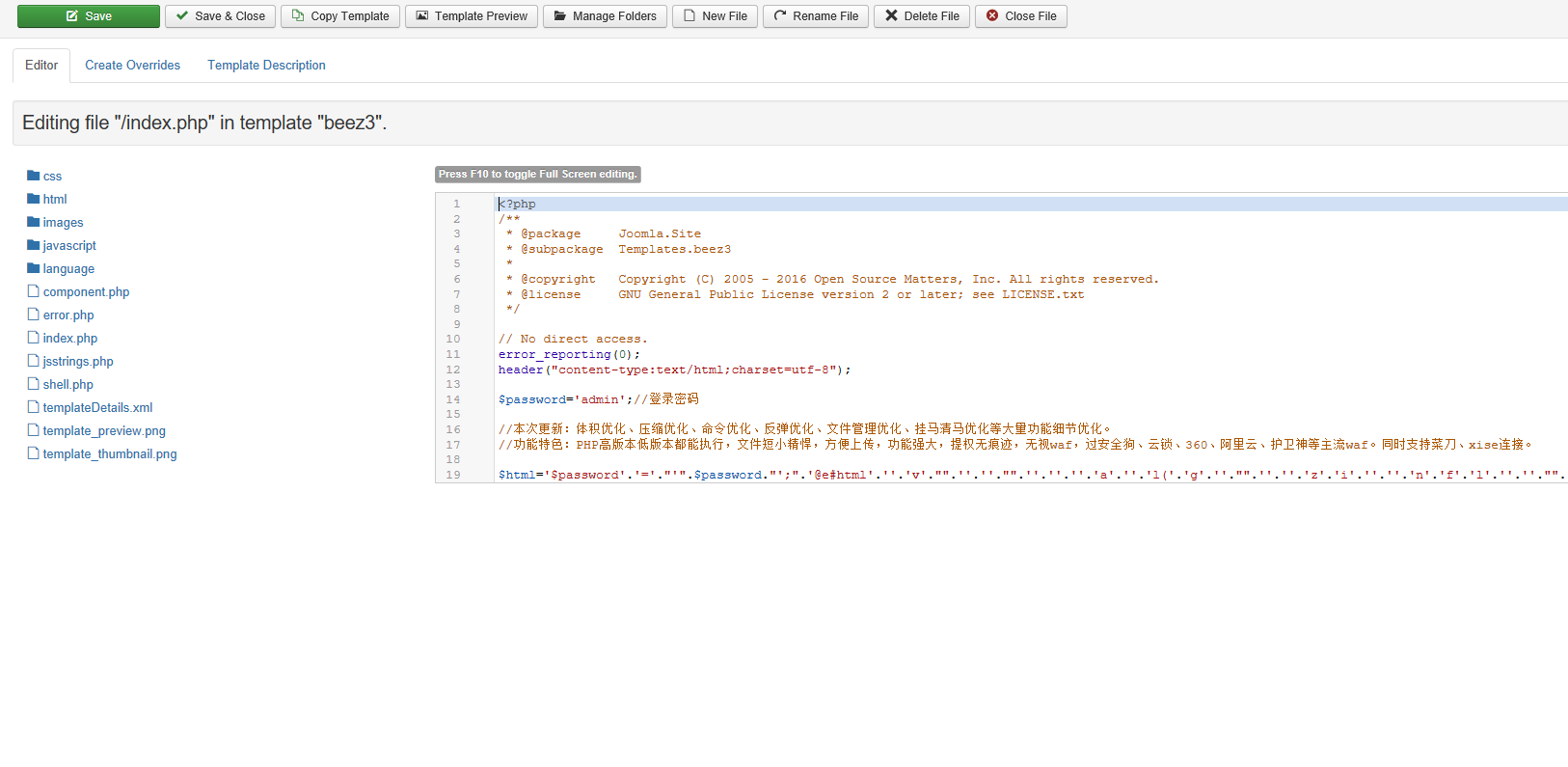

因为没接触过joomla框架,翻了半天发现没有上传文件功能,但在templates里发现了可以修改模板,于是写马进模板

因为只能修改少数几个可以访问到的网页,所以这里写了两次马,还原了index.php,减少被发现的概率。

写入大马后能干的事就多了,拿到了shell,可以传exp提权,也可以翻看一下有没有敏感文件

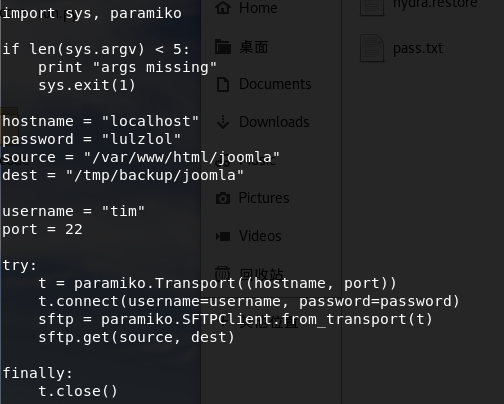

发现了ssh用户名密码,远程连接下,发现直接可以切到root权限,攻破靶机